麒麟950的芯片级防伪基站黑科技,到底多有料?

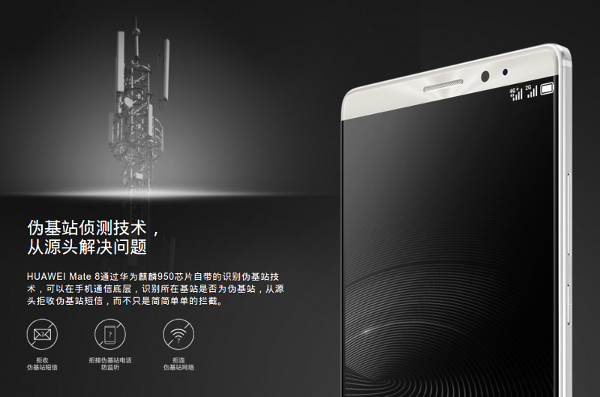

11月26日,华为发布了基于麒麟950芯片的产品华为Mate 8,在坊间各大网站对Mate 8的产品介绍信息中,有一条介绍比较特别:

“HUAWEI Mate 8通过华为麒麟950芯片自带的识别伪基站技术,可以在手机通信底层,识别所在基站是否为伪基站,从源头拒收伪基站短信,而不只是简简单单的拦截。”

看来随着伪基站之害愈演愈烈,除运营商和手机安全APP厂商不遗余力的封堵整顿治理之外,业界大佬华为也在这方面动心思。

作为终端设备生产厂商,华为在介于运营商网络和手机APP之间的设备端发力,凭借在通讯行业多年的积累和深厚的技术实力,肯定会对伪基站的甄别防范起到积极的作用,具体效果怎样有待观察。

但是,对麒麟950这个芯片级识别技术,有几点小疑惑:

文章没有提及实现原理,只是突出“芯片级”的概念,(仿佛)很高大上的样子。

照理说,芯片设计应该侧重运算能力、图形编解码能力、通讯基带协议支持、能耗比等底层基础功能,这种偏应用层面的功能需要在芯片层设计么?

伪基站算是很有本土特色的通讯场景,而麒麟950芯片的目标肯定是在全球范围内与高通晓龙820和三星Exynos7420一决高下。这款生而傲娇面向全球的旗舰产品,会特意为了本土化场景做特色优化和定制么?

本土化定制过的芯片功能到了海外运营商相对纯净的网络下,特色功能会不会成为BUG一般的存在?

带着这些问题,笔者根据自身的经验来推测——

麒麟950芯片的这个芯片级防伪基站黑科技,到底有多少料?具体是怎样实现的防范伪基站?

伪基站是什么?要防范伪基站,得先了解下伪基站。

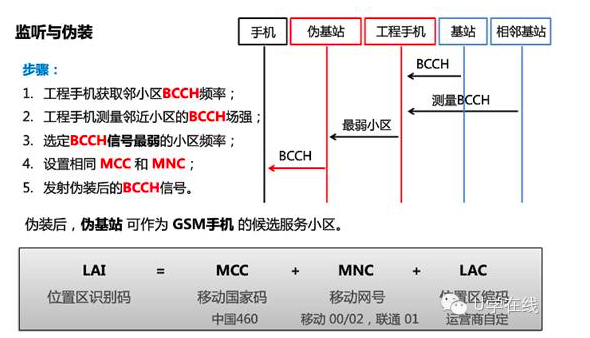

伪基站问题其实是2G(GSM网络)时代的遗留产物,GSM网络中,因为手机连接基站时有安全性验证漏洞,所以手机无法识别连接到的网络是否合法。伪基站工作时,先通过技术手段获得所在地点小区基站的无线信息比如频率、场强、运营商标识等,然后设定伪基站相应参数将自身伪装成合法的运营商基站并发射大功率信号。

当受害手机在移动过程中进行基站切换时,可能因为合法基站的信号被干扰,伪基站信号较强而切入并驻留到了伪基站上。此时,伪基站即可伪造任意发件人号码给受害手机发送诈骗短信,而受害手机则无法正常通讯。

这个BUG只存在于GSM(也就是2G)网络中,3G、4G网络上已经做了升级修复。

但虽然目前中国已经全面铺开4G网络的建设,很多用户也都用上4G手机开通4G服务,实际由于4G网络并不能做到全面覆盖,当用户移动到4G未覆盖或者信号质量不好的地方,手机还是会回落到2G网络上,这就给伪基站有了可乘之机。

(截图来自u学派在线)

移动运营商在打击伪基站的过程中,主要方法是加强网络建设和网络覆盖,并通过技术手段监测热点地区无线网络质量打击伪基站。顺便说一句,中国移动之前宣传更换4G USIM卡防伪基站,理论上由于GSM网络的必然存在并不可信,实证也不可靠。

回到华为的手机终端层面,只要手机能甄别出来哪些是伪基站,并在甄别出伪基站后,选择不连接、不驻留伪基站,则可以达到防范的目的。

关键点就是:1.甄别出伪基站。2.不连接驻留伪基站。

如何做到甄别伪基站并不驻留?基于对无线网络和芯片接口的粗浅理解,推测可能是这样:

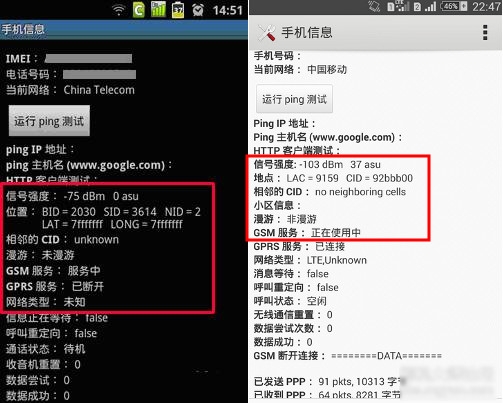

首先是甄别伪基站。判断是否是伪基站,必须基于对基站基本信息的分析,这些信息诸如小区编号(CID),无线信号强度,运营商网络标识(MCC,MNC),位置信息(LAC)等。

一般芯片都会有各种调试接口,输出上述的各种信息。如最常见的工程模式程序,就能够显示这些调试信息(见下图)。

伪基站的参数可能与合法基站的参数有较明显的不同,可以被甄别出来。具体这个判断过程,则不一定在芯片上实现。

甄别出伪基站后,就必须主动避开伪基站,这个才是关键。

一般的基带芯片都会自动完成网络注册和基站切换的过程。麒麟950芯片可能有供外围电路调用的控制接口,用于控制基带做某些动作(比如切换基站)。

华为自然会知道自家芯片有什么接口,也可以在芯片上增加接口,如上面的控制接口。

然后,华为只需要在驱动层用软件判断出伪基站,再发指令给芯片,控制基带不要在伪基站驻留。

核心的逻辑实现还是在驱动软件层,芯片提供信息并接受指令。

基于华为在国内运营商方面的影响力,不排除华为从运营商处获得合法基站数据库的可能。

(上图:各种底层信息历来都是可以被获取到的)

所以,很重要的一点就是,手机是否能做到不在伪基站驻留,不给伪基站发送诈骗短信的机会——恐怕这才是实现这个功能的关键,也就是芯片级支持的关键——芯片必须能接受软件指令控制基带完成动作。

无责任推测:其实Mate 8的芯片级防伪基站功能不是什么太高大上的黑科技,麒麟950芯片只是在芯片层增加了接收指令切换基站的接口(甚至可能根本没有做改动,接口原本就有)。这个黑科技的主要功夫还是花在驱动软件上做调整。而针对不同国家出货的手机,只需更换包含不同驱动的ROM包,就可以避免水土不服特色变BUG的情况发生(毕竟芯片没法换,而软件可以任意改)。逻辑上推理,这应该是一个实际可行又可控,成本也不高的解决方案。

另外,神发散一下:

高通、三星、MTK的芯片可能都有类似的切换基站接口,只要愿意公开(或者早就公开过只是没被利用起来),小米、魅族、中兴、联想、酷派、锤子、加减乘除等品牌也都有“芯片级”防伪基站功能了。只是市场宣传上,华为已经抢了先机。

还可以结合大数据的概念,将搜集到的伪基站的特征数据上传服务器,再做训练和模式识别,然后应用到手机端,突出云端防范的概念,马上又高大上了。

不过真要能打出“芯片级支持”的牌,有自家处理器说起来还是方便很多啊。

笔者注:

笔者非通讯专业人士,曾在某通讯外企非无线部门打杂几年,相关知识来自工作期间网优网规等部门同事茶语饭后的三言两语。如有不专业之处,还请高手指正。

最后祝大家节日快乐。